O malware do Exobot Android está de volta numa nova forma. Chamado Octo, este Trojan bancário permite ao seu autor ver o ecrã do dispositivo alvo e realizar operações bancárias fraudulentas no smartphone da vítima em tempo real.

Ao monitorizar o dark web, a empresa de cibersegurança ThreatFabric descobriu a existência de um novo Trojan bancário, chamado Octo. Especificamente para o Android, é uma nova versão mais avançada do ExobotCompact.D Trojan, ela própria uma evolução do malware Exobot descoberto pela primeira vez em 2016e.

Como a maioria dos malwares bancários, a Octo pode gravar toques de teclas para capturar palavras-passe e números de cartões de crédito. Também visa aplicações específicas, incluindo aplicações bancárias, onde exibe uma página falsa no topo da aplicação que pede à vítima para se identificar. O malware também incorpora funções para interceptar e enviar mensagens SMS, bloquear notificações de aplicações específicas, ou receber comandos de um servidor.

O perpetrador pode controlar o smartphone em tempo real

No entanto, a principal novidade é que o perpetrador tem agora a possibilidade de assumir o controlo do smartphone da vítima. Além de simplesmente roubar os dados e utilizá-los mais tarde, pode realizar operações directamente no dispositivo infectado, reduzindo o risco de detecção. Como as acções têm origem no dispositivo habitual e no endereço IP, é menos provável que sejam assinaladas como suspeitas pelo banco ou aplicação alvo.

Octo conta com a funcionalidade AccessibilityService do Android para realizar acções remotas (clicar, rolar, colar texto…), e a funcionalidade MediaProjection para exibir o ecrã a uma taxa de uma captura de ecrã por segundo. O autor poderia até criar um guião para as executar automaticamente dependendo da aplicação, sem ter de interagir directamente com o dispositivo infectado. O Troiano também pode exibir um ecrã preto para esconder as suas acções, desligar todas as notificações e reduzir ao mínimo o brilho.

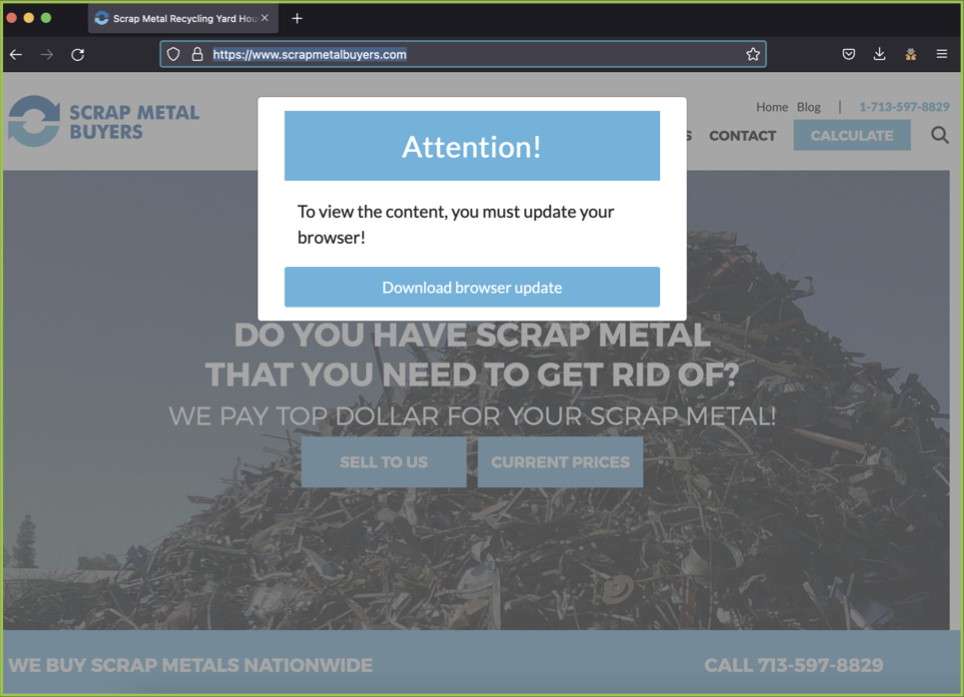

Aplicações falsas na Play Store

O Trojan foi distribuído através de aplicações falsas directamente na Loja Play do Google, que foram descarregadas mais de 50.000 vezes. Estes não contêm o malware, mas um módulo (conta-gotas) que permite a sua instalação, a fim de contornar a segurança da Play Store. Para seduzir as vítimas a instalar uma destas aplicações, o autor utilizou páginas falsas em sítios infectados que lhes pediam para descarregar uma actualização do navegador. Uma das aplicações que foi destacada, e desde então foi removida, é o Fast Cleaner (vizeeva.fast.cleaner), que também foi utilizado para instalar o malware bancário Xenomorph. Outras aplicações fraudulentas são :

- Pocket Screencaster (com.moh.screen)

- Play Store (com.restthe71)

- Segurança Postbank (com.carbuildz)

- Pocket Screencaster (com.cutthousandjs)

- BAWAG PSK Segurança (com.frontwonder2)

- Play Store app install (com.theseeye5)

Este tipo de malware mostra os limites da dupla autenticação, uma vez que tem acesso às contas do smartphone e pode interceptar qualquer mensagem recebida. A vítima nem sequer está consciente do problema, uma vez que o ecrã parece permanecer desligado. A única saída é ter muito cuidado com as aplicações instaladas.